Manual de configuração da política padrão na plataforma PfSense

Após a configuração da plataforma PfSense feita e validada pelo técnico do campus, passemos agora para implementação de uma política padrão de filtro de portas:

Negação por padrão

Este tipo de política de firewall consiste em negar todos os pacotes de serviços que chegam ao firewall (Inbound & Outbound). Tudo que deseja-se ser liberado, deve ser explicitamente descrito. Esta política é mais segura por natureza por filtrar (e descartar) antecipadamente quaisquer portas, protocolos e por sua vez ameaças não vislumbradas por padrão. O uso deste tipo de política é amplamente adotado e acordado como melhor prática por várias 1 2 3 entidades.

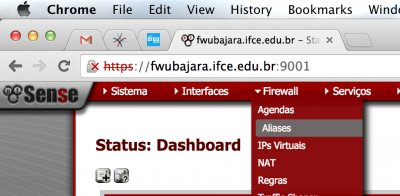

Criando Aliases

Para facilitar o trabalho com as regras, criaremos Aliases de portas, um para cada protocolo e para cada interface do firewall. Para criar os aliases, clique em Firewall → Aliases (Clique para ampliar):

E em seguida clique na aba Ports (Clique para ampliar):

E em seguida clique na aba Ports (Clique para ampliar):

Clique então em “Add a new alias”(Clique para ampliar):

Clique então em “Add a new alias”(Clique para ampliar):

Aqui, criaremos, no caso do Campus Ubajara, dois aliases com portas TCP e dois aliases com portas UDP, pois as portas que liberamos na rede local e para internet serão em MENOR quantidade do que as portas liberadas para tráfego originado na Internet.

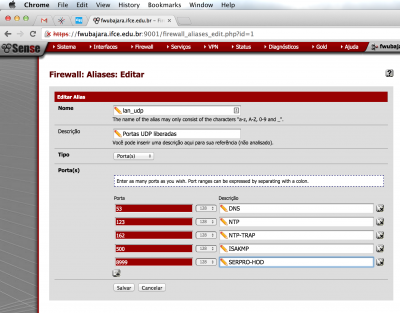

Na tela de definição de Aliases (Clique para ampliar):

Aqui, criaremos, no caso do Campus Ubajara, dois aliases com portas TCP e dois aliases com portas UDP, pois as portas que liberamos na rede local e para internet serão em MENOR quantidade do que as portas liberadas para tráfego originado na Internet.

Na tela de definição de Aliases (Clique para ampliar):

- No campo nome: defina o nome do alias, neste caso 'lan_udp';

- No campo descrição: defina uma breve descrição do Alias que esta sendo criado, neste caso 'Portas UDP liberadas';

- No campo tipo: especifique: Portas, pois o alias trata-se de um alias de portas;

- No campo porta(s): Adicione um novo campo para cada porta que deseje;

- Ao final clique em 'Salvar';

A DGTI recomenda que as seguintes portas nos seguintes protocolos sejam LIBERADOS por padrão:

A DGTI recomenda que as seguintes portas nos seguintes protocolos sejam LIBERADOS por padrão:

Alias TCP/LAN

| PORTA | DESCRIÇÃO |

|---|---|

| 21 | FTP |

| 22 | SSH |

| 80 | HTTP |

| 443 | HTTPS |

| 465 | SMTPS |

| 1723 | PPTP |

| 3389 | RDP |

| 5222 | XMPP |

| 8080 | HTTP-ALT |

| 8999 | HOD-SERPRO |

| 9000 | SSH-ALT |

| 9001 | HTTPS-ALT |

| 23000 | SERPRO-TELNETS |

Alias UDP/LAN

| PORTA | DESCRIÇÃO |

|---|---|

| 53 | DNS |

| 123 | NTP |

| 161 | SNMP |

| 162 | SNMP-TRAP |

| 500 | ISAKMP |

| 8999 | SERPRO-HOD |

Alias TCP/WAN

| PORTA | DESCRIÇÃO |

|---|---|

| 22 | SSH |

| 1723 | PPTP |

| 9000 | SSH-ALT |

| 9001 | HTTPS-ALT |

| 3389 | RDP |

Alias UDP/WAN

| PORTA | DESCRIÇÃO |

|---|---|

| 161 | SNMP |

| 162 | SNMP-TRAP |

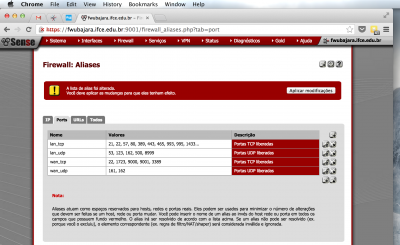

Após a criação dos aliases, a interface de configuração de alises, deve exibir 4 aliases (Clique para ampliar):

Clique em 'Aplicar Modificações'

Clique em 'Aplicar Modificações'

Regras na Interface WAN

Após a criação dos aliases, passemos então para a configuração das regras propriamente ditas. Clique em Firewall → Regras/Rules (Clique para ampliar:

Nesta tela, temos o que foi configurado no manual anterior: NENHUM FILTRO SENDO APLICADO. Clique em 'Adicionar nova regra' (Clique para ampliar):

Nesta tela, temos o que foi configurado no manual anterior: NENHUM FILTRO SENDO APLICADO. Clique em 'Adicionar nova regra' (Clique para ampliar):

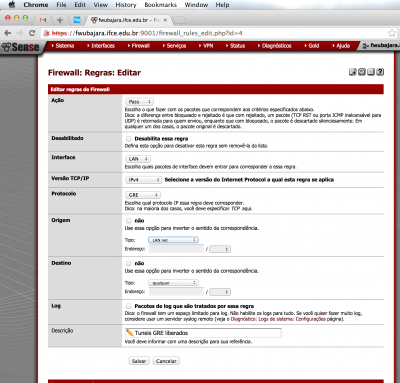

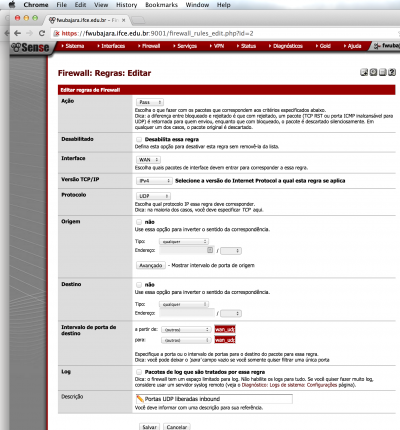

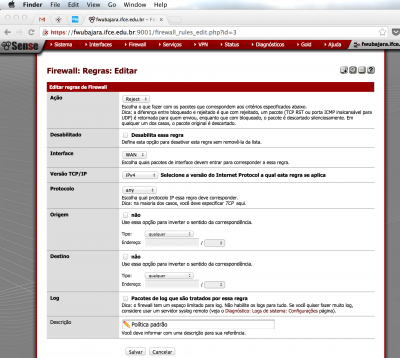

Na tela de configuração de regras:

Na tela de configuração de regras:

- No campo Ação: especifique 'Pass';

- No Interface: especifique 'WAN';

- No campo Versão TCP/IP: especifique 'IPv4';

- No campo Protocolo: especifique 'UDP';

- No campo Origem/Tipo: especifique 'qualquer';

- No campo Destino/Tipo: especifique 'qualquer';

- No campo Intervalo de porta de destino: especifique '(outros)' e em seguida, no campo vizinho, defina 'wan_udp';

- No campo Descrição: especifique uma descrição da política, no caso: 'Portas UDP liberadas inbound';

- Ao final clique em 'Salvar';

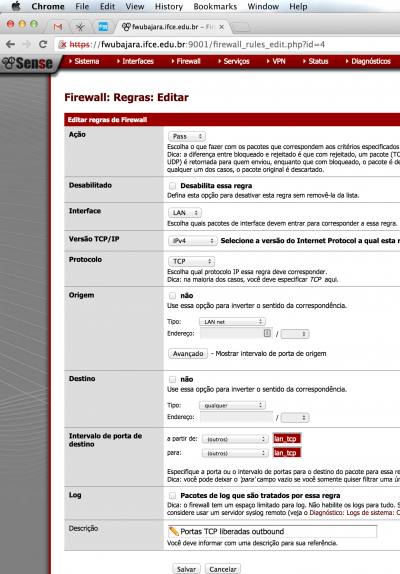

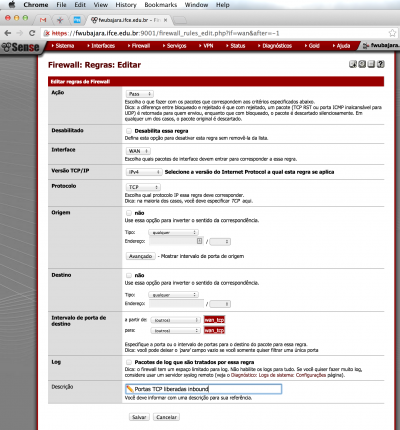

Repita o mesmo processo, para as regras TCP, modificando apenas (Clique para ampliar):

Repita o mesmo processo, para as regras TCP, modificando apenas (Clique para ampliar):

- No campo Protocolo: especifique 'TCP';

- No campo Intervalo de porta de destino: especifique '(outros)' e em seguida, no campo vizinho, defina 'wan_tcp';

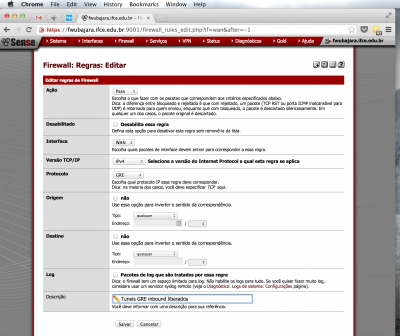

No protocolo GRE, não há portas a serem especificadas, logo, ao criar a regra, apenas especifique (Clique para ampliar):

No protocolo GRE, não há portas a serem especificadas, logo, ao criar a regra, apenas especifique (Clique para ampliar):

- No campo Protocolo: especifique 'GRE';

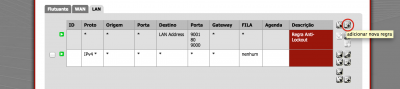

Após configuradas as regras, passamos agora a política padrão. Clique no botão editar na regra que haviamos criado no tutorial anterior (Clique para ampliar):

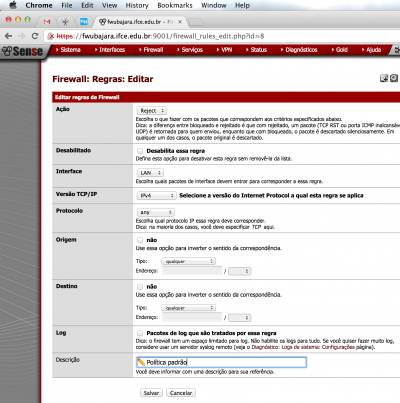

Para definir a política de negação por padrão, modificando apenas (Clique para ampliar):

Para definir a política de negação por padrão, modificando apenas (Clique para ampliar):

- No campo Ação: especifique 'Reject';

- No campo Descrição: especifique uma descrição da política, no caso: 'Política Padrão';

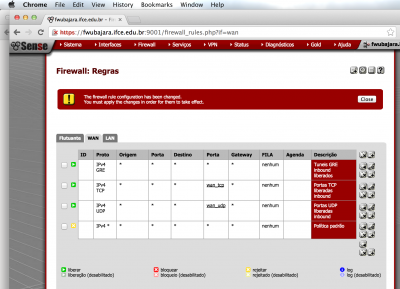

Ao final deste processo, a seção de regras da interface WAN deverá exibir as regras da seguinte maneira (Clique para ampliar):

Ao final deste processo, a seção de regras da interface WAN deverá exibir as regras da seguinte maneira (Clique para ampliar):

Lembre-se:

As regras serão interpretadas DE CIMA PARA BAIXO, logo, ao adicionar uma regra que trate pacotes que atendam a condição especificada, o firewall aplicará ao pacote seu respectivo tratamento E NÃO PROSSEGUIRÁ com as checagens.

Lembre-se:

As regras serão interpretadas DE CIMA PARA BAIXO, logo, ao adicionar uma regra que trate pacotes que atendam a condição especificada, o firewall aplicará ao pacote seu respectivo tratamento E NÃO PROSSEGUIRÁ com as checagens.

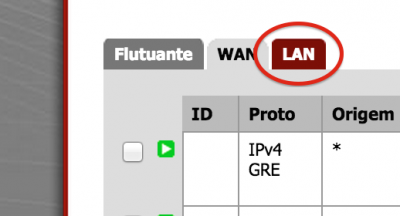

Regras na Interface LAN

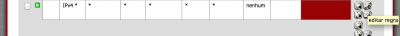

Para seguir com a configuração da rede LAN, clique na aba 'LAN' (Clique para ampliar):

Nesta tela, temos o que foi configurado no manual anterior: NENHUM FILTRO SENDO APLICADO. Clique em 'Adicionar nova regra' (Clique para ampliar):

Nesta tela, temos o que foi configurado no manual anterior: NENHUM FILTRO SENDO APLICADO. Clique em 'Adicionar nova regra' (Clique para ampliar):

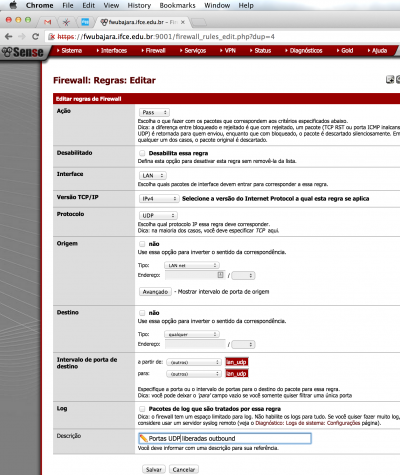

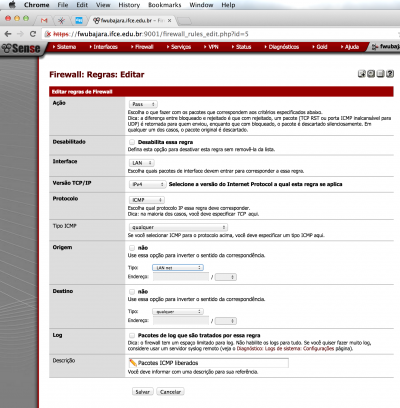

Na tela de configuração de regras (Clique para ampliar):

Na tela de configuração de regras (Clique para ampliar):

- No campo Ação: especifique 'Pass';

- No Interface: especifique 'LAN';

- No campo Versão TCP/IP: especifique 'IPv4';

- No campo Protocolo: especifique 'UDP';

- No campo Origem/Tipo: especifique 'LAN net';

- No campo Destino/Tipo: especifique 'qualquer';

- No campo Intervalo de porta de destino: especifique '(outros)' e em seguida, no campo vizinho, defina 'lan_udp';

- No campo Descrição: especifique uma descrição da política, no caso: 'Portas UDP liberadas outbound';

- Ao final clique em 'Salvar';

Repita o mesmo processo, para as regras TCP, modificando apenas (Clique para ampliar):

- No campo Protocolo: especifique 'TCP';

- No campo Intervalo de porta de destino: especifique '(outros)' e em seguida, no campo vizinho, defina 'lan_tcp';

No protocolo GRE, não há portas a serem especificadas, logo, ao criar a regra, apenas especifique (Clique para ampliar):

- No campo Protocolo: especifique 'GRE';

No protocolo ICMP, não há portas a serem especificadas, logo, ao criar a regra, apenas especifique (Clique para ampliar):

- No campo Protocolo: especifique 'ICMP';

Após configuradas as regras, passamos agora a política padrão. Clique no botão editar na regra que haviamos criado no tutorial anterior (Clique para ampliar):

Para definir a política de negação por padrão, modificando apenas (Clique para ampliar):

- No campo Ação: especifique 'Reject';

- No campo Descrição: especifique uma descrição da política, no caso: 'Política Padrão';

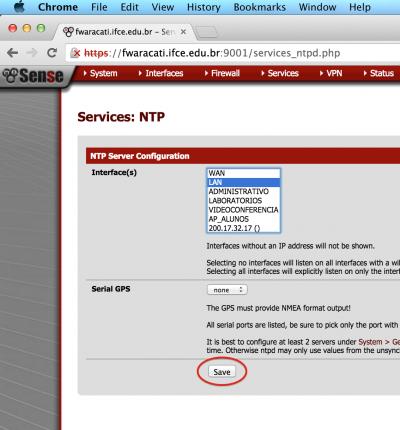

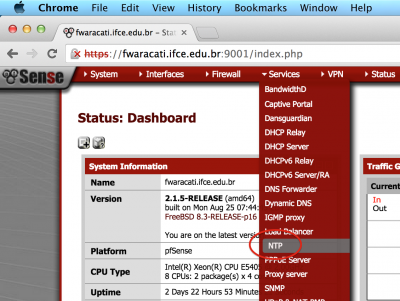

Serviço de NTP

NTP - Network Time Protocol ou Protocolo Horário via Rede, é um protocolo para sincronia de relógios entre sistemas e computadores via rede de pacotes comutadas de latência variável (Geralmente TCP/IP). Este serviço é provido pelo PfSense por padrão por uma instância de NTPd já embarcada na plataforma. Desta forma, ele age como um gateway NTP entre os nós da rede local que fazem uso do protocolo para sincronizar seus relógios e a internet. Esta prática, faz com que tráfego NTP de origem local não precise ir até a internet e voltar para cada uma das estações que fazem a consulta. Como configuramos nos passos anteriores os servidores de NTP do NIC.br, o PfSense fará apenas UMA consulta para sincronia de relógio, as consultas da rede local serão respondidas pelo prórprio PfSense.

Porém, se mal configurado, o serviço pode servir de ponto de pressão para ataques oriundos da internet. O PfSense, por padrão, FAZ este papel descrito no paragrafo anterior e também por padrão, não restringe quais redes a consulta NTP deve vir. Desta maneira o PfSense, em sua configuração padrão, torna-se um alvo para ataques. Diante do exposto acima, precisamos configura-lo de maneira que, ele continue agindo como gateway/proxy NTP para as redes locais mas não responda consultas oriundas da internet.

Configuração de NTP

Na Dashboard do PfSense, clique em Services → NTP (Clique para ampliar):

Para definir a política de NTP, modificando apenas (Clique para ampliar):

- No campo Interfaces: especifique APENAS as interfaces de REDE LOCAL (Ex: LAN, ADMINISTRATIVO, LABORATORIOS e VIDEOCONFERENCIA);

- Clique em Salvar/Save;

Pronto, agora o PfSense que configuramos está pronto para produção e ser integrado a rede de túneis IPSEC do IFCE.

— Lucas do Amaral Saboya 2014/09/12 16:18